يجذب المتسللون المستخدمين المطمئنين بترقية Windows 11 المزيفة التي تحتوي على برامج ضارة تسرق بيانات المتصفح ومحافظ العملات المشفرة.

الحملة نشطة حاليًا وتعتمد على نتائج البحث المسمومة لدفع موقع ويب يقلد صفحة Microsoft الترويجية لنظام التشغيل Windows 11 ، لتقديم سارق المعلومات.

تقدم Microsoft أداة ترقية تتيح للمستخدمين التحقق مما إذا كانت أجهزتهم تدعم أحدث نظام تشغيل (OS) للشركة. أحد المتطلبات هو دعم Trusted Platform Module (TPM) الإصدار 2.0 ، والموجود على الأجهزة التي يقل عمرها عن أربع سنوات.

يفترس المتسللون المستخدمين الذين يقفزون إلى تثبيت Windows 11 دون قضاء الوقت لمعرفة أن نظام التشغيل يجب أن يفي بمواصفات معينة.

لا يزال موقع الويب الخبيث الذي يقدم Windows 11 المزيف نشطًا حتى وقت كتابة هذا التقرير. إنه يتميز بشعارات Microsoft الرسمية ، والأرقام المفضلة ، وزر “تنزيل الآن” جذاب.

.png)

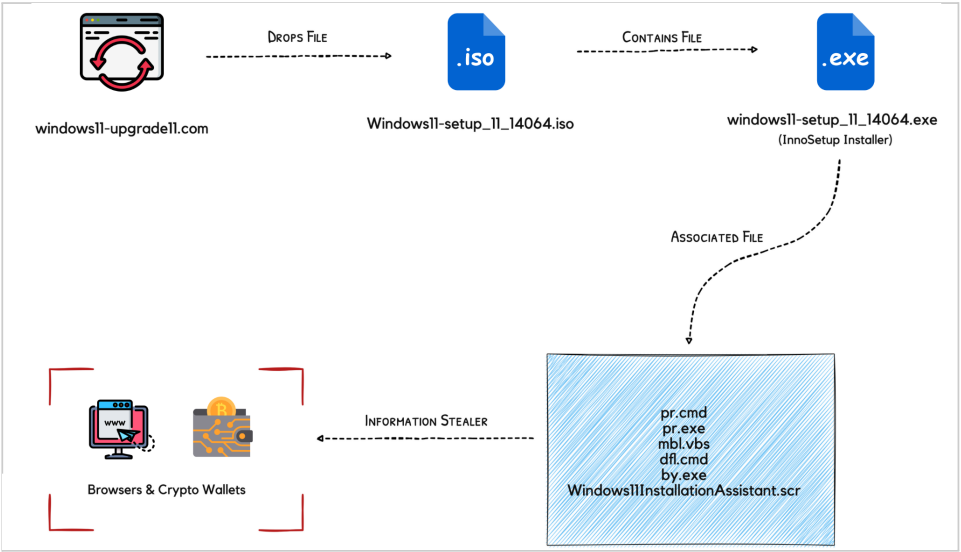

إذا قام الزائر بتحميل موقع الويب الضار من خلال اتصال مباشر – التنزيل غير متاح من خلال TOR أو VPN ، فسيحصل على ملف ISO يحتوي على الملف التنفيذي لبرامج ضارة جديدة لسرقة المعلومات.

قام باحثو التهديد في CloudSEK بتحليل البرامج الضارة وتبادلوا تقريرًا تقنيًا حصريًا مع BleepingComputer.

عملية العدوى

وفقًا لـ CloudSEK ، فإن الجهات الفاعلة في التهديد وراء هذه الحملة تستخدم برامج ضارة جديدة أطلق عليها الباحثون اسم “Inno Stealer” نظرًا لاستخدامها لبرنامج تثبيت Inno Setup Windows.

يدعي الباحثون أن Inno Stealer ليس لديه أي تشابه في الشفرة مع المخترقين الآخرين المتداولون حاليًا ولم يعثروا على أي دليل على تحميل البرامج الضارة على منصة الفحص Virus Total.

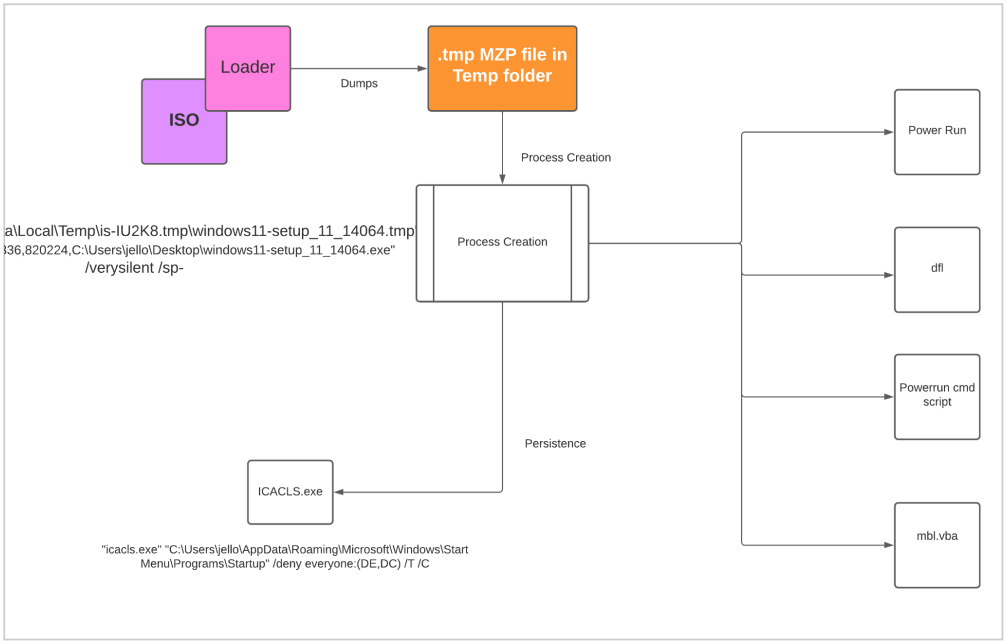

ملف المحمل (المستند إلى دلفي) هو “إعداد Windows 11” القابل للتنفيذ المتضمن في ISO ، والذي عند التشغيل يفرغ ملفًا مؤقتًا باسم is-PN131.tmp ويقوم بإنشاء ملف .TMP آخر يكتب فيه المُحمل 3078 كيلوبايت من البيانات.

يوضح CloudSEK أن المُحمل يولد عملية جديدة باستخدام قم بإنشاء عملية تساعد واجهة برمجة تطبيقات Windows في إنتاج عمليات جديدة وإنشاء الاستمرارية وتعطل أربعة ملفات.

يتحقق الثبات عن طريق إضافة ملف .LNK (اختصار) إلى دليل بدء التشغيل واستخدام icacls.exe لتعيين أذونات الوصول الخاصة به للتسلل.

اثنان من الملفات الأربعة المحذوفة عبارة عن برامج نصية لأوامر Windows لتعطيل أمان السجل وإضافة استثناءات Defender وإلغاء تثبيت منتجات الأمان وحذف وحدة تخزين الظل.

وفقًا للباحثين ، تزيل البرامج الضارة أيضًا الحلول الأمنية من Emsisoft و ESET ، على الأرجح لأن هذه المنتجات تكتشفها على أنها ضارة.

الملف الثالث هو أداة تنفيذ أوامر تعمل بأعلى امتيازات النظام ؛ والرابع هو برنامج نصي VBA مطلوب للتشغيل dfl.cmd.

في المرحلة الثانية من الإصابة ، يتم إسقاط ملف بملحق .SCR في الدليل C: \ Users \ AppData \ Roaming \ Windows11InstallationAssistant للنظام المخترق.

هذا الملف هو العامل الذي يفكك حمولة infostealer وينفذها ، مما يؤدي إلى عملية جديدة تسمى “Windows11InstallationAssistant.scr” ، وهي نفسها نفسها.

قدرات Inno Stealer

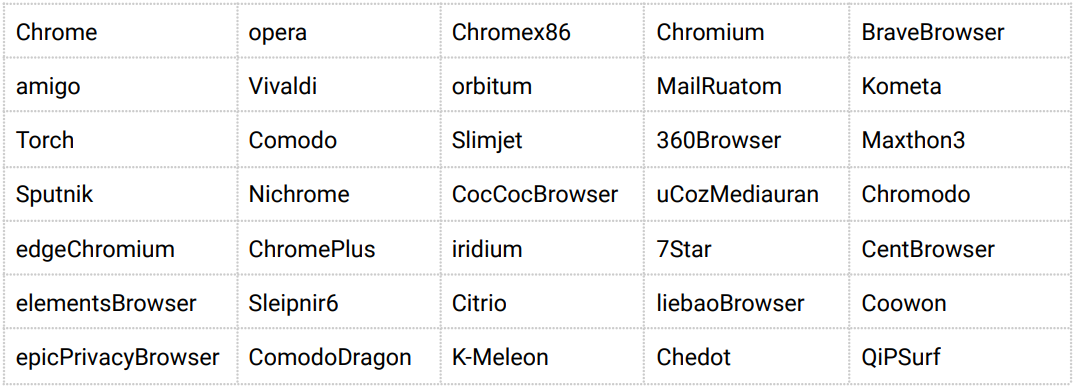

تعد إمكانات Inno Stealer نموذجية لهذا النوع من البرامج الضارة ، بما في ذلك مجموعة ملفات تعريف الارتباط لمتصفح الويب وبيانات الاعتماد المخزنة والبيانات الموجودة في محافظ العملات المشفرة وبيانات نظام الملفات.

مجموعة المتصفحات المستهدفة ومحافظ التشفير واسعة ، بما في ذلك Chrome و Edge و Brave و Opera و Vivaldi و 360 Browser و Comodo.

ميزة مثيرة للاهتمام في Inno Stealer هي أن إدارة الشبكة ووظائف سرقة البيانات متعددة الخيوط.

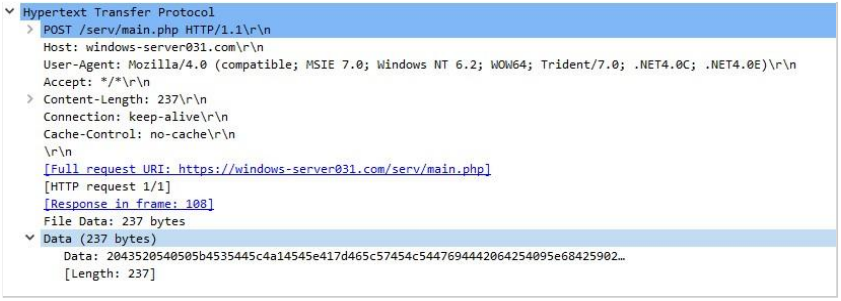

يتم نسخ جميع البيانات المسروقة عبر أمر PowerShell إلى الدليل المؤقت للمستخدم ، ويتم تشفيرها ، ثم إرسالها إلى خادم التحكم والأوامر الخاص بالمشغل (“windows-server031.com”)

يمكن للسارق أيضًا استرداد حمولات إضافية ، وهو إجراء يتم إجراؤه ليلاً فقط ، ربما للاستفادة من فترة لا يكون فيها الضحية أمام الكمبيوتر.

تستخدم حمولات دلفي الإضافية هذه ، والتي تأخذ شكل ملفات TXT ، نفس أداة التحميل التي تعتمد على Inno والتي تتعامل مع أدوات أمان المضيف وتستخدم نفس الآلية لإنشاء الثبات.

تشمل قدراتها الإضافية سرقة معلومات الحافظة واستخراج بيانات قائمة الدليل.

مجلس الأمن

لقد خلق موقف ترقية Windows 11 بأكمله أرضًا خصبة لتكاثر هذه الحملات ، وهذه ليست المرة الأولى التي يتم فيها الإبلاغ عن شيء كهذا.

يوصى بتجنب تنزيل ملفات ISO من مصادر غامضة وإجراء ترقيات نظام التشغيل الرئيسية فقط من لوحة تحكم Windows 10 أو الحصول على ملفات التثبيت مباشرة من المصدر.

إذا لم تكن الترقية إلى Windows 11 متاحة لك ، فلا فائدة من محاولة التحايل على القيود يدويًا ، حيث سيأتي ذلك مع مجموعة من المضايقات الخطيرة والمخاطر الأمنية.